スイッチが持つセキュリティ対策機能:CCNP対策講座 SWITCH編(8)(1/2 ページ)

本連載では、シスコシステムズ(以下シスコ)が提供するシスコ技術者認定(Cisco Career Certification)から、ネットワーク技術者を認定する資格、CCNP(Cisco Certified Network Professional)のうち、2010年12月に日本語版が改訂された新試験【642-813 SWITCH】を解説します。

今回はスイッチで利用できるセキュリティ対策機能を、特に重要度の高いVACLとIEEE802.1X認証について解説します。

ACLではルータを通過しないパケットは制御できない

CCNAでACL(Access Control List)について学習しましたね。ルータにたどり着いたパケットを通過させたり、遮断したりといった制御を可能にする機能です。ルータのインターフェイス単位で設定するもので、インバウンドのパケットとアウトバウンドのパケットのどちらも制御できます。

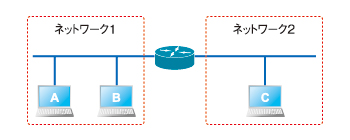

例えば図1のようなネットワークで、ホストAからホストCへのパケットはルータの通過を許可し、ホストBからホストCへのパケットは遮断するとACLで設定できます。

しかし、ACLは管理者がパケット制御の条件を作成し、それをインターフェイスに適用するものです。ルータを通過するパケットは制御できますが、ホストAからホストBへのパケットなど、ルータを通過しない、つまり同じネットワーク内に所属するパケットは制御できません。

ACLについて復習したい方は、連載「ネットワークの基礎を学習する CCNA対策講座」の「第27回 標準アクセスリストについて学習する」と「第28回 拡張アクセスリストについて学習する」をご参照ください。

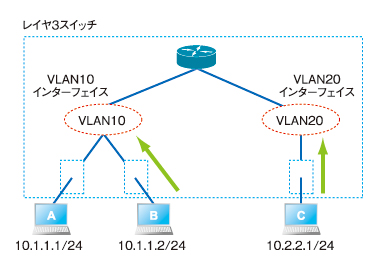

シスコのマルチレイヤスイッチで利用できるVACLは、スイッチのVLANインターフェイスに届いたパケットを制御することを可能にするものです。異なるVLAN(ネットワーク)間で通信を制御することはもちろん、同じVLAN内にあるホスト同士の通信を制御することも可能で、より柔軟にトラフィックを制御できます。VACLで制御できるパケットは、インバウンド方向のものだけです。VACLの設定例を、図2を例に説明します。

ホストBからA、ホストCからAへのTelnet接続は拒否し、そのほかのすべてのトラフィックは許可する、という条件を設定していきます。まずは、対象となるトラフィックを特定するACLを作成します。これはあくまでトラフィックを特定するためのACLです。ACL番号の後のキーワードはpermitとなりますが、最終的にこの通信を許可するという意味ではありません。そして、ACL番号は100としておきましょう。

Switch(config)#access-list 100 permit tcp host 10.1.1.2 host 10.1.1.1 eq 23 (ホストBからAへのTelnet接続を指定するトラフィック) Switch(config)#access-list 100 permit tcp host 10.2.2.1 host 10.1.1.1 eq 23 (ホストCからAへのTelnet接続を指定するトラフィック)

次に、VACLを作成し、名前と番号を指定します。ここではVACLの名前はCCNPとしましょう。VACL名の後の番号はシーケンス番号です。シーケンス番号は省略することもできます。省略すると、自動的に10、20、30……とシーケンス番号が振られます。シーケンス番号が小さいVACLが先に処理されます。

Switch(config)#vlan access-map CCNP 10

最初に設定したACL 100の条件に一致したパケットを遮断させるため、actionの後にはdropキーワードを指定します。パケットを通過させたいときはキーワードをforwardとします。

Switch(config-access-map)#match ip address 100(100はACL番号) Switch(config-access-map)#action drop

ホストBからA、ホストCからAへのTelnet接続は遮断したいのですが、そのほかのトラフィックは通過させたいとします。こういうときは、以下のようなコマンドを追加します。match行を指定しないと、ACL 100に一致しないすべてのトラフィックが制御対象になります。

Switch(config)#vlan access-map CCNP 20 Switch(config-access-map)#action forward

最後に、作成したVACLをVLANに適用しましょう。

Switch(config)#vlan-filter CCNP vlan-list 10,20

確認問題1

- 問題

以下の5つのVACLの設定について正しい説明を、a〜dの中から1つ選択しなさい。

- Switch(config)#vlan access-map CCNP 10

- Switch(config-access-map)#match ip address 100

- Switch(config-access-map)#action drop

- Switch(config)#vlan access-map CCNP 20

- Switch(config-access-map)#action forward

a. 1のコマンドの最終行の10という数字はACL番号である

b. ACL番号100に一致したパケットは破棄される

c. ACL番号20に一致したパケットは許可される

d. 4と5の間にmatch ip addressコマンドがないのでこのVACLは無効である

- 正解

b

- 解説

正解はbです。 1や4の末尾に書いてある数字は、ACL番号ではなくシーケンス番号です。VACLではmatch ip addressコマンドは必須ではありません。このVACLの例のように4と5の間にmatch ip addressコマンドが存在しない場合、「ACL番号100に一致しないパケットは、通過させる」という意味になります。

Copyright © ITmedia, Inc. All Rights Reserved.

図1 ルータを使用したネットワークの例。ルータにACLを設定しても、ルータを通過しないパケットは制御できない

図1 ルータを使用したネットワークの例。ルータにACLを設定しても、ルータを通過しないパケットは制御できない 図2 スイッチを使用したネットワークの例。スイッチにVACLを設定すると、同じネットワークに所属するホスト同士の通信も制御できる

図2 スイッチを使用したネットワークの例。スイッチにVACLを設定すると、同じネットワークに所属するホスト同士の通信も制御できる